Création de profils de contrôle d'accès

Par défaut, lorsqu'une expérience Brightcove Engage™ est publiée, les expériences sont publiques :

- Application mobile - N'importe qui avec la clé d'accès et peut accéder à l'application

- Des applications Web - Toute personne disposant de l'URL du site pourra accéder au portail Web

Les profils de contrôle d'accès peuvent être créés afin que les utilisateurs soient obligés de s'authentifier avec des informations d'identification valides avant d'accéder à l'application/site. Brightcove Engage prend en charge la norme SAML 2.0 (Security Assertion Markup Language 2.0) pour l'échange de données d'authentification et d'autorisation entre les domaines de sécurité.

Brightcove Engage prend en charge la plupart des principaux fournisseurs d'identité, notamment :

- Ping

- OneLogin

- Auth0

- ADFS 2.0/3.0

- Google G Suite

- Shibboleth

- Okta

- Salesforce.com

D'autres fournisseurs utilisant la norme SAML 2.0 fonctionneront également.

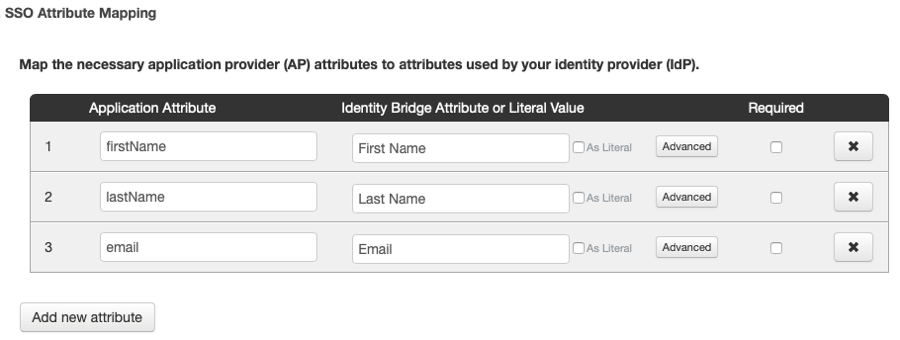

Lors de la configuration de votre logiciel SSO, mappez les attributs suivants :

- Prénom mappe au Prénom

- LastName mappe à Nom

- email Maps to email

Un exemple de mappage est illustré ci-dessous :

En exposant ces valeurs, le nom et l'e-mail de l'utilisateur apparaîtront sur la page Profil de l'application mobile et apparaîtront également dans le cadre de l'analyse vidéo dans l'application Brightcove Engage.

Création d'un nouveau profil

Les profils de contrôle d'accès sont créés dans le cadre des paramètres du projet, puis affectés aux expériences.

Pour créer un profil de contrôle d'accès, procédez comme suit :

- Connectez-vous à Brightcove Engage.

- Du Projets page, cliquez sur Réglages.

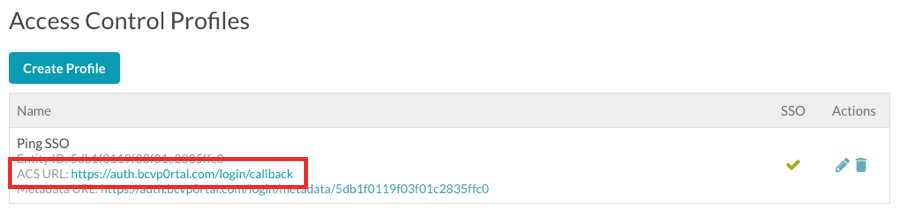

- Dans la navigation de gauche, cliquez sur Profils de contrôle d'accès. La page Profils de contrôle d'accès s'affiche avec une liste de profils (le cas échéant) créés.

- Cliquez sur Create Profile.

- Saisissez un nom.

- (Optionnel) Configurer un Expiration de la session. Il s'agit de l'intervalle de temps qu'un utilisateur peut être connecté à une application avant qu'il ne soit nécessaire de réauthentifier. Remarques :

- Votre fournisseur d'authentification unique doit être configuré pour forcer la réauthentification ou pour avoir un délai d'expiration de session inférieur à ce délai. Dans le cas contraire, l'utilisateur sera redirigé vers votre fournisseur de services SSO après l'expiration du délai. Celui-ci renverra une réponse indiquant que l'utilisateur est connecté.

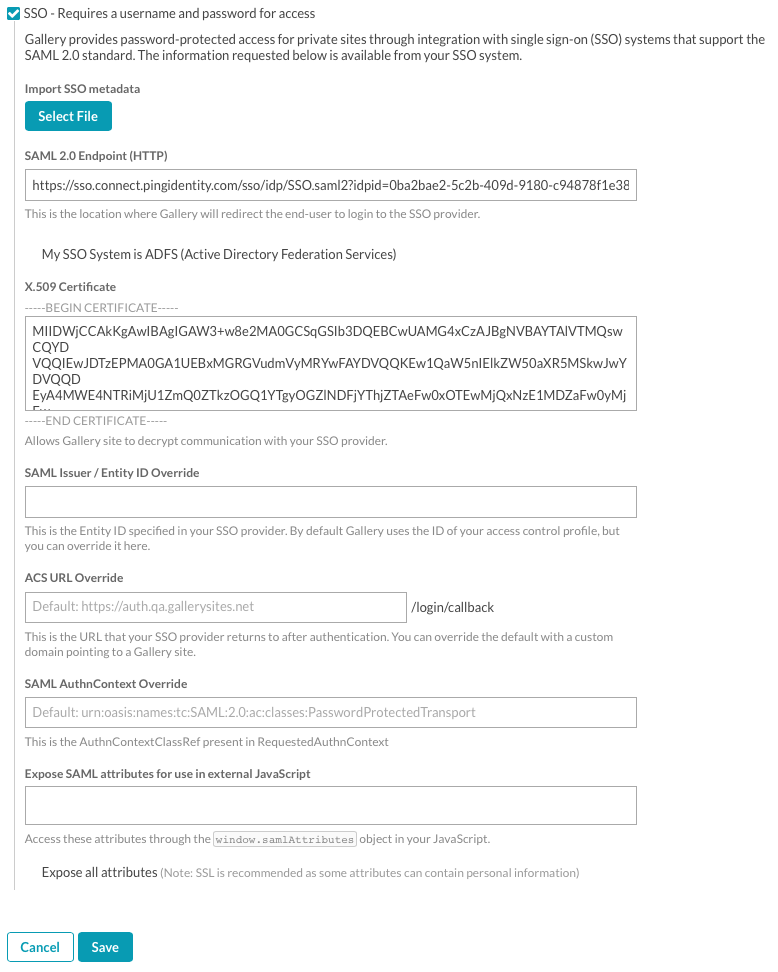

- Sélectionnez l'option SSO . Les options de configuration SSO s'affichent.

- Si vous disposez d'un fichier d'exportation de vos métadonnées SAML 2.0, cliquez sur Choisir le dossier puis parcourez et sélectionnez le fichier de métadonnées. Cela permettra de renseigner les champs SAML 2.0 Endpoint et X.509 Certificat.

- Saisissez la valeur de SAML 2.0 Endpoint (HTTP). Cette valeur doit être disponible auprès de votre fournisseur SAML.

- Saisissez la valeur de X.509 Certificate. Cette valeur doit être disponible auprès de votre fournisseur SAML.

- (Facultatif) Saisissez l'URL ou l'ID SAML Issuer / Entity ID Override. Saisissez une valeur ici pour passer outre l'émetteur SAML.

- (Facultatif) Saisissez l'URL ACS URL Override. Saisissez une valeur ici pour passer outre l'URL ACS.

- (Facultatif) Entrez le paramètre SAML AuthNContext Remplacer. Entrez une valeur ici pour remplacer éventuellement le SAML AuthnContext.

- (Facultatif) Saisissez tout attribut SAML à transférer à votre JavaScript externe.

- (Facultatif) Cochez la case Expose all attributs pour exposer tous les attributs de SAML à utiliser dans un code JavaScript externe.

- Cliquez sur Save.

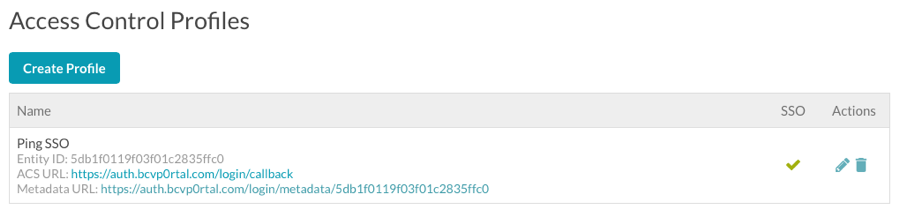

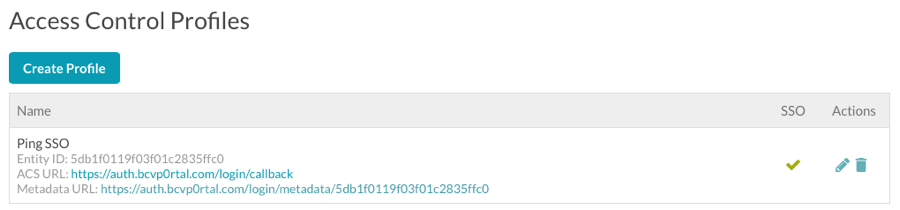

- Vérifiez que le profil que vous avez créé apparaît dans la liste des profils de contrôle d'accès.

Pour modifier ou supprimer un profil de contrôle d'accès, cliquez sur modifier (![]() ) ou supprimer (

) ou supprimer (![]() ) icône associée au profil. Une fois les profils de contrôle d'accès créés, ils peuvent être affectés à un site dans le cadre des propriétés du site. Pour plus d'informations, consultez Contrôle de l'accès à une expérience.

) icône associée au profil. Une fois les profils de contrôle d'accès créés, ils peuvent être affectés à un site dans le cadre des propriétés du site. Pour plus d'informations, consultez Contrôle de l'accès à une expérience.

Configuration de l'URL ACS

Votre fournisseur SSO vous fournira une URL ACS (Assertion Consumer Service URL). L'URL ACS est listée dans la section SSO du tableau des profils de contrôle d'accès.

L'URL ACS est par défaut https://auth.bcvp0rtal.com/login/callback. Vous pouvez également remplacer l'URL ACS par votre propre URL. Ces deux options permettent de configurer des fournisseurs de services SSO plus stricts.

Contactez le support

Contactez le support État du système

État du système