Configuration de l'authentification unique (SSO) avec les services ADFS (Active Directory Federation Services)

Préliminaires

Effectuez les étapes de configuration initiales suivantes :

- Activez RelayState pour la connexion initiée par l'IDP en suivant les instructions ici. L'emplacement varie en fonction de la version d'ADFS en cours d'utilisation.

- Redémarrez le service ADFS pour que les modifications soient appliquées.

Ajout d'un profil de contrôle d'accès

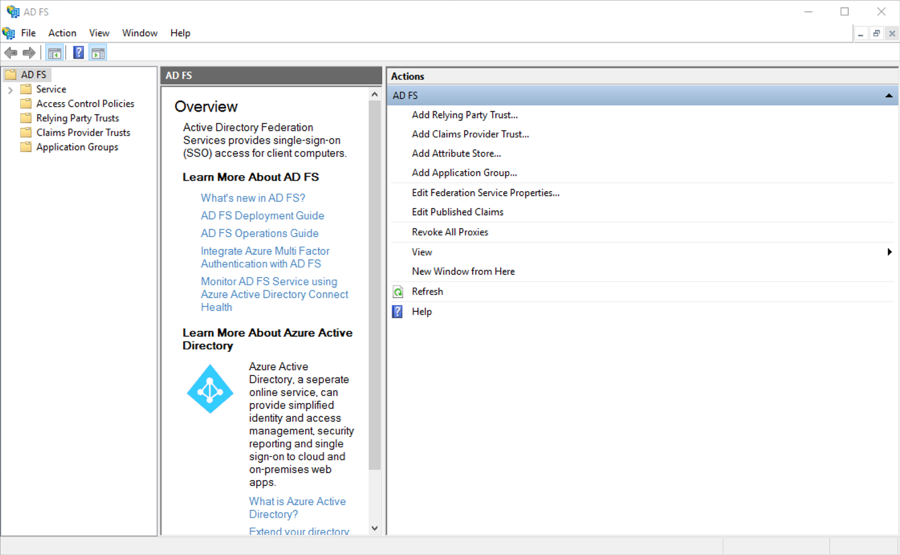

- Ouvrez Outils d'administration à partir du menu Démarrer de Windows ou du Panneau de configuration, puis ouvrez l'application de gestion AD FS .

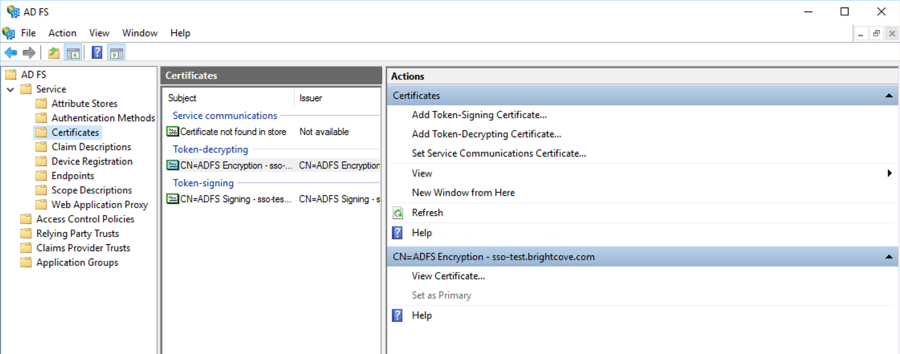

- Ouvert Service> Certificats dans le panneau d'exploration de gauche.

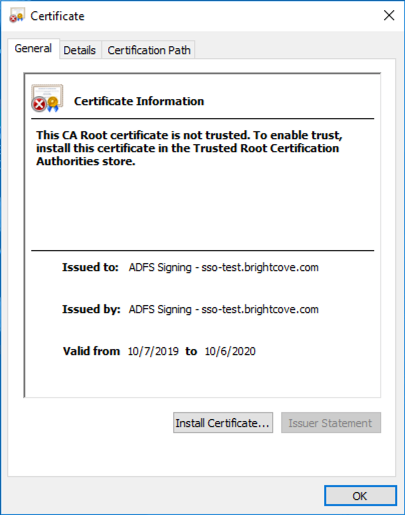

- Double-cliquez sur le certificat de signature de jeton que vous souhaitez utiliser.

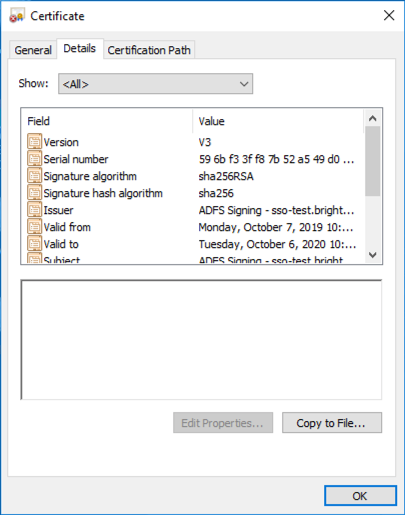

- Cliquez sur l'onglet Détails et cliquez sur Copier dans le fichier...

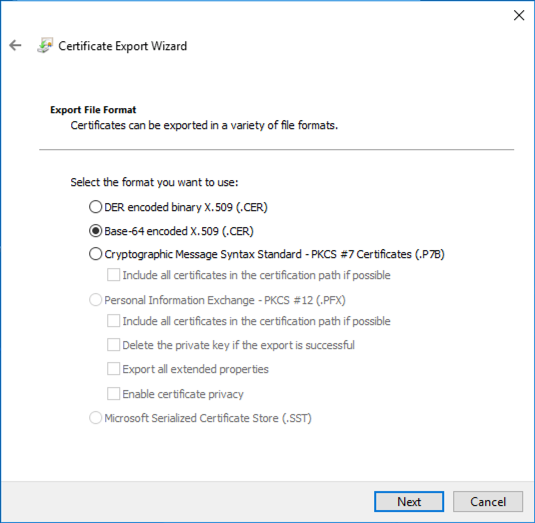

- Cliquez sur Suivant dans l'assistant d'exportation, puis sélectionnez l'option X.509 codée en Base-64 (.CER) .

- Enregistrez le fichier de certificat sur votre système de fichiers local. Ouvrez le certificat dans un éditeur de texte. Il s'agit du certificat qui sera utilisé pour configurer le profil de contrôle d'accès dans Brightcove Engage.

- Ouvrez Brightcove Engage.

- Cliquez sur Projets> Paramètres.

- Cliquez sur Profils de contrôle d'accès dans la navigation de gauche.

- Cliquez sur Create Profile.

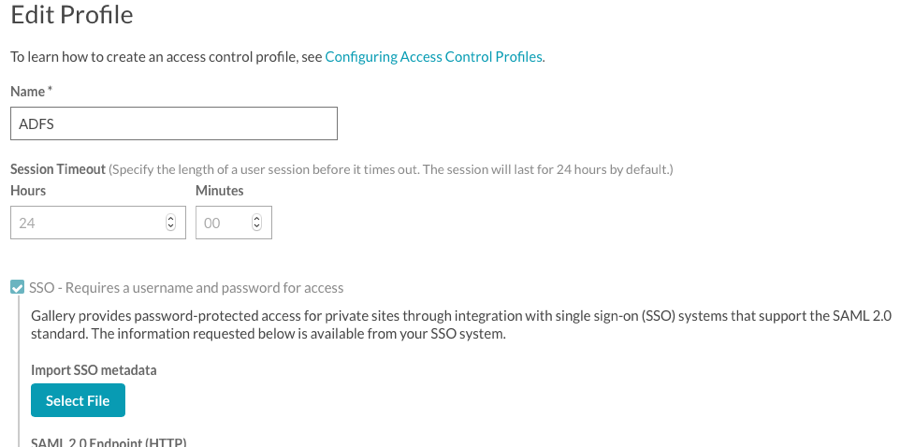

- Donnez-lui un nom , puis sélectionnez SSO - Nécessite un nom d'utilisateur et un mot de passe pour l'accès.

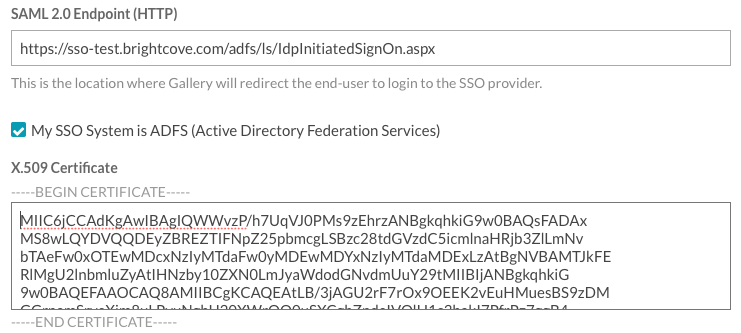

- Dans le champ HTTP (SAML 2.0 Endpoint) , entrez l'URL de la page de connexion initiée par l'ID pour votre serveur ADFS. Cela se termine habituellement par

IdpInitiatedSignOn.aspx. Par exemple, si le lien de connexion initié par le SP esthttps://sso-test.brightcove.com/adfs/ls, la page de connexion initiée par l'IDP esthttps://sso-test.brightcove.com/adfs/ls/IdpInitiatedSignOn.aspx. - Cochez l'option My SSO System is ADFS.

- Copiez et collez le certificat que vous avez enregistré à l'étape 6 dans le champ Certificat X.509 .

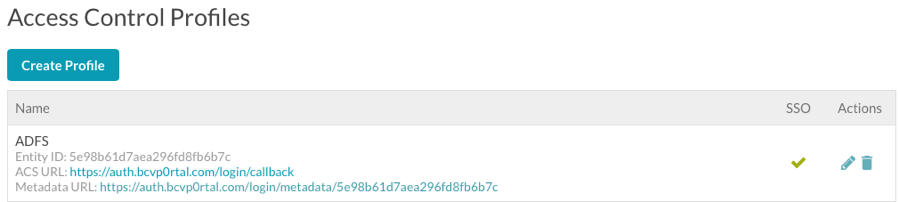

- Cliquez sur Enregistrer pour enregistrer le profil de contrôle d'accès. Le nouveau profil de contrôle d'accès doit apparaître dans la liste des profils.

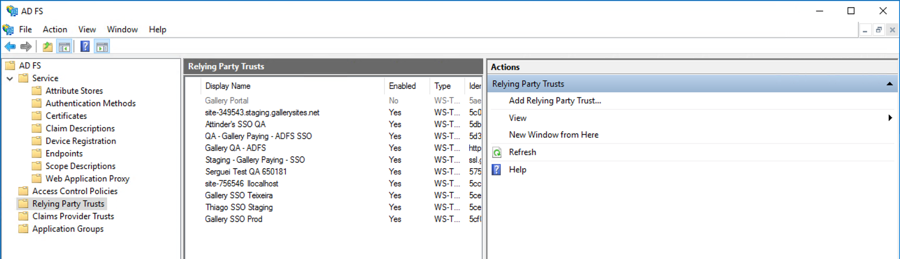

- De retour dans l'application de gestion AD FS, ouvrez Fiducies de la partie de confiance.

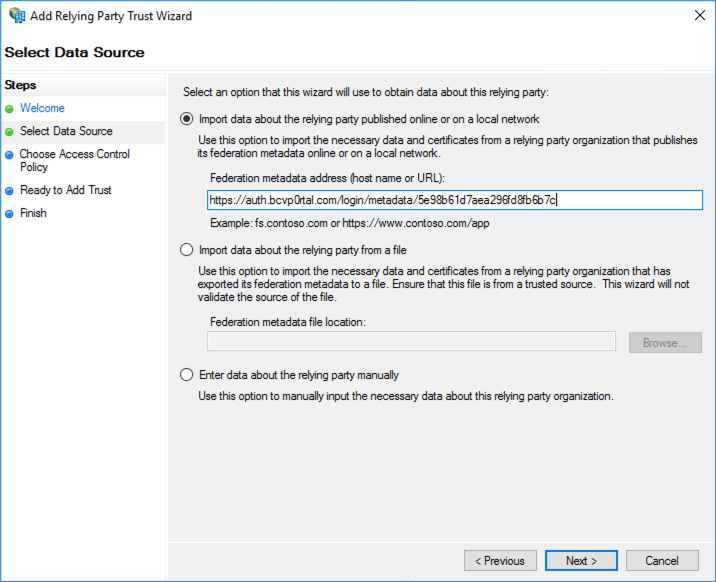

- Cliquez sur Ajouter l'approbation d'une partie de confiance... dans le panneau de droite.

- Cliquez sur Démarrer dans l'Assistant, puis collez l' URL des métadonnées affichée à l'étape 15 dans le champ Adresse de métadonnées de fédération .

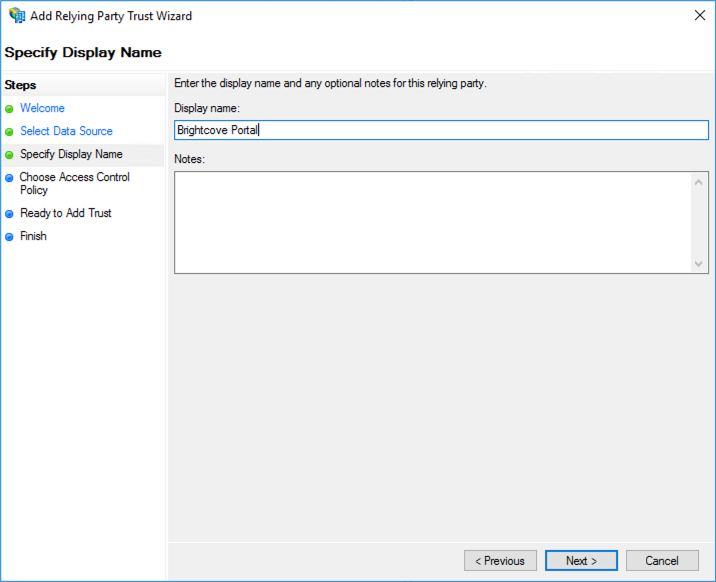

- Cliquez sur Suivant , puis donnez un nom à votre approbation de partie de confiance.

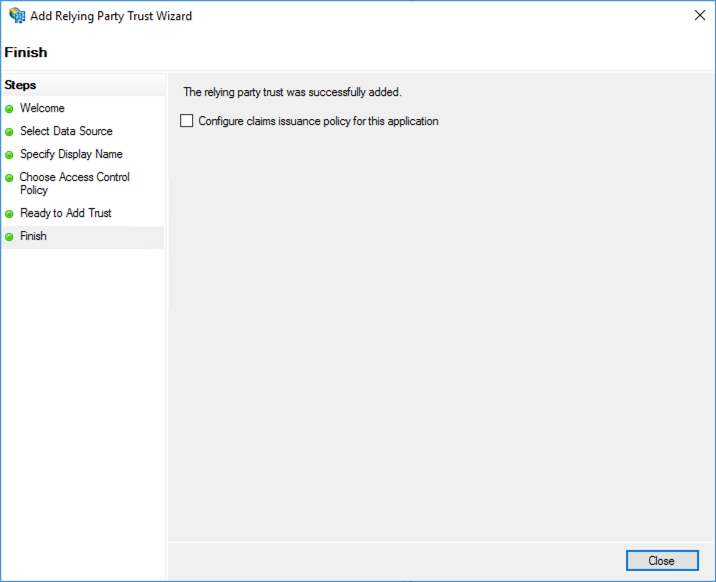

- Continuez à cliquer sur Suivant jusqu'à l'étape Terminer . Décochez la case Configurer la stratégie d'émission de revendications pour cette application . Cliquez sur Close (Fermer).

Vous devriez maintenant pouvoir associer une expérience au profil de contrôle d'accès créé. Une fois l'expérience publiée, la navigation vers elle doit passer par le flux de travail de connexion ADFS.

Contactez le support

Contactez le support État du système

État du système